关键信息基础设施风险评估方法研究

- 来源:网络空间安全

- 关键字:安全保障,关键属性,风险分析

- 发布时间:2019-07-07 23:08

摘 要:网络安全法从立法上明确了国家关键信息基础设施要在等级保护基础上实行重点保护,并要求定期进行安全风险检测评估。文章首先分析了关键信息基础设施的重要特性和安全保障要点,基于当前最新的风险评估标准模型,结合行业最佳实践,提出了基于关键信息基础设施业务特点识别关键属性,并围绕关键属性进行风险评估的方法论,给出了基于二维矩阵的风险分析实施方法、相关内容作为关键信息基础设施检查评估国家标准的重要补充,将为关键信息基础设施安全评估工作的执行提供参考。

关键词:CII;安全保障;关键属性;风险分析

中图分类号:TN711 文献标识码:A

Abstract: The network security law makes it clear from the legislation that the national critical information infrastructure should be protected on the basis of hierarchical protection and grade protection, and requires regular security risk detection and assessment. Firstly, this paper analyses the important characteristics and key security feature of the critical information infrastructure, and puts forward the critical information based on the latest risk assessment standard model and industry best practices. Based on the methodology of identifying critical features and risk assessment around critical features, the implementation method of risk Assessment based on two-dimensional matrix is presented. As an important supplement to the national standards of critical information infrastructure inspection and assessment, the relevant contents will provide reference for the implementation of critical information infrastructure security assessment.

Key words: CII; security guarantee ; critical features; risk assessment

1 引言

随着信息化的快速普及和发展,关键信息基础设施(Critical Information Infrastructure,简称CII)作为事关国家安全和社会稳定的重要战略资源的地位日益凸显[1]。一方面随着互联网的飞速发展,网络入侵和网络攻击事件频发,严重威胁着关键信息基础设施的正常运转,给国家安全带来极大隐患;另一方面,网络战争威胁日益加剧,针对关键信息基础设施的攻击和事件时有发生,这些攻击通常是有组织有预谋的,甚至是国家层面的网络攻击对抗,这种政府参与的网络攻击的力度和影响力是普通网络攻击所达不到的。因此,为了更好地应对复杂的国内外网络安全形势,维护国家安全和社会稳定,应重点加强对关键信息基础设施的安全保护。

我国在2016年正式颁布了《网络安全法》和《关键信息基础设施保护条例(征求意见稿)》(以下简称条例),对关键信息基础设施作了定义,并且对CII安全保护工作的重要意义做了阐述,网络安全法中明确规定“关键信息基础设施的运营者应当自行或者委托网络安全服务机构对其网络的安全性和可能存在的风险每年至少进行一次检测评估”[2],正式为定期开展CII安全检测评估工作提供法律依据。 此外,国家网络安全和信息化工作会上也强调了对于CII应该 “以查促建、以查促管、以查促改、以查促防”,确保CII的安全稳定运行,因此开展CII安全检测评估工作十分重要。

根据网络安全法的指导原则,CII在网络安全等级保护制度的基础上实行重点保护[2],而关键信息基础设施保护条例中阐述了要根据CII遭受攻击和破坏所带来的影响给出了CII的界定范围和保护重点方向,其中重点保护意味着CII的安全保护要执行更高的保护要求,保护重点方向意味着要围绕CII的业务特点和业务遭受破坏所带来的影响力来采取更强更有针对性的安全保护措施。而关键信息基础设施都是涉及国计民生的重要信息系统,所面临的安全威胁不仅仅是个人的攻击行为,而往往是有组织有预谋的持续攻击和国家层面的网络攻击对抗行为,这就要求针对CII的风险评估方法论要结合CII的定义以及承载业务的不同特點,选择更加合理、高效、更有针对性的方法,来客观评价关键信息基础设施的安全风险。

本文首先根据条例中CII定义,根据CII业务特性和影响力分析,定义了CII的关键属性,然后参考了信息安全风险评估规范标准归纳总结了不同类型CII业务特点和所面临的威胁,给出了简便的风险分析方法模型,并且给出了具体的落地实施方法,最终还给出了如何依托风险构建CII安全保障措施的思路。

2 CII关键属性定义

2.1 关于CII的定义

条例第十八条中给出了CII的范围:下列单位运行管理的网络设施和信息系统,一旦遭到破坏、丧失功能或者数据泄露,可能严重危害国家安全、国计民生、公共利益的,应当纳入关键信息基础设施保护范围:1)政府机关和能源、金融、交通、水利、卫生医疗、教育、社保、环境保护、公用事业等行业领域的单位;2)电信网、广播电视网、互联网等信息网络,以及提供云计算、大数据和其他大型公共信息网络服务的单位;3)国防科工、大型装备、化工、食品药品等行业领域科研生产单位;4)广播电台、电视台、通讯社等新闻单位;5)其他重点单位。

条例第二十三条明确了要保障上述关键信息基础设施免受干扰、破坏或者未经授权的访问,防止网络数据泄漏或者被窃取、篡改。

从CII的范围和定义来看,CII的界定主要围绕着CII的业务遭受攻击后带来的不同影响力来定义,而由于不同的CII业务差异很大,其保护重点和特性也千差万别,要客观评价安全风险,需要围绕CII的业务特点来识别出关键属性。

2.2 识别CII的关键属性

传统安全定义了三个最基本特征:机密性、完整性和可用性[3,4],而对CII的安全特性抽象归纳,基本上也可以定义为业务连续性、业务完整性和数据保密性[5]。

关键属性就是根据关键信息基础设施所承载的业务特性,以及一旦遭受攻击和破坏可能造成的影响,分析得到的用于描述关键信息基础设施关键性的安全属性,包括但不限于业务连续性、业务完整性和数据保密性。

数据机密性(Data Confidentiality)表示系统之所以被定义为CII,是因为其承载的信息数据非常重要,一旦泄露或者被非授权访问,将会给国家和社会带来严重的危害,其数据机密性就是该CII的关键属性。

业务完整性(Business Integrity)表示系统之所以被定义为CII,是因为其承载的业务或者信息数据流非常重要,其业务逻辑或者信息数据的完整性一旦被篡改或伪造,给国家和社会带来严重的危害,其业务完整性就是该CII的关键属性。

业务连续性(Business Availability)表示系统之所以被定义为CII,是因为其承载的业务需要持续不断地提供业务能力输出,一旦遭受攻击或者故障不能提供持续有效的服务,将会给国家和社会带来严重的危害,其业务连续性就是该CII的关键属性。

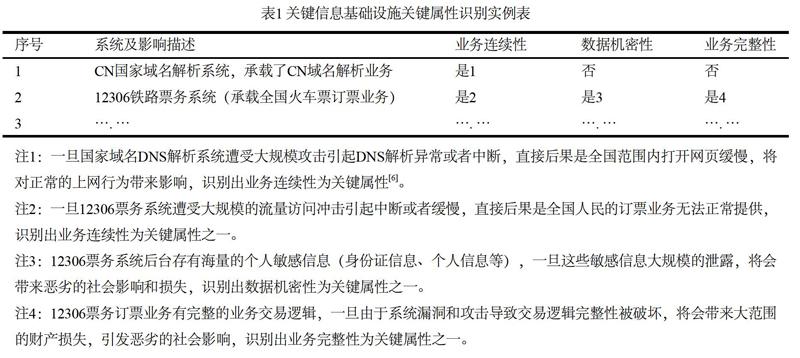

其中,某个CII的关键属性有可能是一个,也有可能是多个关键属性的组合,具体识别关键属性的实例如表1所示。

3 CII风险分析方法

信息安全风险因素由资产、威胁、脆弱性、影响、风险和安全防护措施组成。

(1)资产:代表了CII指对国家、社会有重要价值的信息资产。

(2)威胁:威胁是能够造成对组织资产损坏的不期望事件的发生。

(3)脆弱性:脆弱性是对受保护的资产进行脆弱性分析,包括系统可能被威胁利用并导致不期望结果的漏洞。

(4)影响:影响是对由于故意或是偶然原因引起不期望事件的发生所造成的后果进行评定。

(5)风险:风险是资产脆弱性被威胁利用, 并对组织造成损害的可能性,也是不期望事件发生、并造成影响的概率。

(6)安全防护措施:安全防护措施是保护CII免遭威胁、减少脆弱性、降低不期望事件影响、检测不期望事件和灾难恢复的安全控制技术、管理制度和相应机制。有效的安全措施需要对围绕CII的关键属性来构建,最终的目标是确保CII的风险在可控范围内。

3.1 CII风险计算模型

参照GB/T 20984风险评估规范[3,4],CII的风险分析可采用下面的公式来计算:

R风险=Φ(A,T,V,P) (1)

其中,R为风险值;Φ是关键信息基础设施风险计算函数;A是资产价值 (Asset Value);T是安全威胁值 (Threat Value);V是脆弱性值 (Vulnerability Value);P是已有安全措施有效性值(Effectiveness of Safety Measures Value )。

3.2 资产价值分析

参照风险评估规范,关键信息基础设施的资产价值与其关键属性密切相关[6],资产价值可由如下计算公式进行计算:

A=∫(C,I,U) (2)

其中A代表了资产价值;∫是CII资产价值线性函数,而C表示CII关键属性中的数据机密性,I是CII关键属性中的业务完整,而U表示了CII關键属性中的业务连续性。由于某个CII的关键属性有可能是一个,也有可能是多个关键属性,因为∫为线性函数,CII的总的资产价值:

A=∫(AC,AI,AU) (3)

其中,AC表示数据机密性相关的资产价值,AI表示业务完整性相关的资产价值,AU表示业务连续性相关的资产价值,后续需要针对每一项关键属性相关资产价值分别计算风险。根据CII定义,关键属性是CII之所以被认定为关键信息基础设施最重要的特性,也是CII安全措施保护的重点,因此一旦CII确定了某项关键属性,单个关键属性对应的资产价值AC由取整函数Round[]加权最为合理,因此,以其中一个关键属性对应的资产价值计算AC如式(4)所示,为个体资产价值。由(4)可知在具体执行过程中AC实际是常数(关键属性相关的资产价值为AMAX=1,非关键属性的资产价值=0)。

(4)

由公式(1)可以得出,计算某项关键属性特性对应的风险由如下公式表示:

R= {RC,RI,RU} (5)

假设数据机密性为CII的关键属性之一,则其风险值RC=Φ(Amax,TC,VC,PC),同理,如果业务完整性为CII的关键属性,则RI=Φ(Amax,TI,VI,PI),而如果业务连续性为关键属性,则RU=Φ(Amax,TU,VU,PU)。如上所述因为资产价值Amax为常数1,因此R风险值{RC,RI,RU}实际上跟CII面临的威胁、脆弱性加上安全防护措施的有效性密切相关。

3.3 脆弱性分析

脆弱性和安全防护措施的实际有效性可以合并考虑(即EC= VCPC,EI= VIPI,EU= VUPU),其E的赋值通常由多种技术手段检测结果来得到,参照风险评估的多种实际计算方法[1],公式(5)可以由如下的简便可行的二维矩阵计算方法得到,即:

RC=Φ(Amax,TC,EC),RI=Φ(Amax,TI,EI),RU=Φ(Amax,TU,EU) (6)

根据定义,E={ EC,EI,EU}为脆弱性和安全措施有效性乘积,通常是由多种技术手段检测结果来得到,技术测试可以分为主动的技术检测和被动的安全监测两种方式[6]。技术检测的内容包括漏洞扫描、漏洞验证、渗透测试、业务逻辑测等的测试结果,以及信息收集、漏洞扫描、漏洞验证、业務安全测试、社会工程学测试、无线安全测试、内网安全测试、安全域测试、入侵痕迹检测、安全意识测试等。安全监测的内容包括信息刺探行为监测、漏洞利用攻击监测、木马后门攻击监测、异常流量监测、敏感信息泄露监测等。最终可以根据检测结果反馈的实际存在的漏洞数量、对关键属性的危害程度定性分析后赋值,赋值为高、中、低三档。

3.4 威胁分析

威胁评估是风险评估的重要过程,CII的威胁分析不同与常规的威胁分析,根据定义,T={TC,TI,TU}为威胁性赋值,代表了对CII关键属性潜在的威胁,威胁分析重点要围绕CII的业务特点,按照关键属性逐一进行分析,考虑威胁发生的最大可能性,充分考虑到有组织有预谋的攻击渗透行为、国家之间大规模的攻击对抗行为,充分考虑攻击对CII关键属性带来的影响并给出具体描述,原则上威胁赋值应该采取最大化原则,充分对各种实际可能发生的威胁进行定性分析后进行赋值,赋值为高、中、低三档。

根据威胁来源、动机、存取方式、影响力以及发生可能性进行综合考量,具体可分为: (1) 外部的主动攻击行为(大规模的DDoS攻击行为,利用恶意代码、系统漏洞、协议弱点、社会工程、中间人欺骗等攻击目标CII,破坏或企图破坏以及窃取系统重要信息);(2) 内部的被动攻击(APT攻击窃取重要数据,内部人员利用口令破解、嗅探等技术对网络传输的数据进行监听或截取,内外勾结以获取系统内的重要信息,故意破坏或摧毁内部系统等);(3) 其他攻击(关键的产品存在 “后门”等);(4) 自然灾害(其他不可抗力如地震、火灾等)。

3.5 风险分析评估

根据上述关键属性分析、脆弱性分析和威胁分析的结果,对CII每个关键属性逐一进行定性风险分析,定性风险分析采用GB/T 20984风险评估规范中定义的方法,选择简单易行的二维分线分析方法计算出每个关键属性风险分析结果,方法如图1所示。

其中按照前面所述,横轴表示的威胁T等级(依次为低、中、高),纵轴为脆弱性/防护有效性等级(依次为低、中、高),得到每个关键属性对应的风险等级,最后根据风险分析的结果确定CII整体安全状况。

4 基于风险的CII安全防护措施构建思路

风险评估的目的是为了建立健全CII的安全保障体系,因为CII系统的重要性,所面临的安全威胁和攻击相比普通系统要高很多,而不同的CII业务特点和关键属性差异较大,保护重点也各不相同,如何制定适度的、高效地的安全措施,是每一个CII运营者应该思考的问题,下面围绕风险来阐述如何有针对性的构建CII安全保障体系的思路。

根据公式(1)的风险计算原则,衡量CII安全防护措施是否有效的依据是风险可控,也就是对于CII的某个关键属性,即:

R可控=Φ(Amax,T,Vmin,P) (7)

R可控表示了该关键属性相关的风险可控,Vmin假定了对应的系统脆弱性最低不存在影响关键属性的漏洞缺陷,这两个参数可以认定为常数,从公式(7)中可以看出,为了确保系统风险可控,即保证安全防护措施的有效性,保护措施PT的力度与面临的安全威胁T强弱正向相关,即:

PT={PCT,PIT,PUT}=Ψ↑(TC,TI,TU) (8)

其中,{PCT,PIT,PUT}代表了了CII在保障数据机密性、业务完整性、业务连续性的安全能力强弱,{TC,TI,TU}代表了了CII在数据机密性、业务完整性、业务连续性面临安全威胁强弱,Ψ为关联函数,↑表示正向相关。从(8)可以看出,CII的安全保护是一个动态而不是静态的过程,为了确保风险可控,其安全保护措施力度与面临的安全威胁强度密切相关,保护措施强度需要因地制宜,以满足不同的时期、不同攻击威胁的要求。因此为了构建合理的安全保障措施,简而言之首先要根据业务特点,识别出CII的关键属性,根据关键属性相应的特点,梳理识别CII可能面临的各种安全威胁,按照潜在的安全威胁来逐一制定安全防护措施,即对关键属性执行相对应的最高等级安全保护措施。

举例说明:某CII为全国性的业务平台,其关键属性为业务连续性,抗DDoS攻击是其主要的安全保障措施之一,判定其防DDoS攻击能力合适,依据要考虑国家对抗层面的、有组织有预谋的对抗攻击发起的DDoS攻击行为,充分考虑攻击流量力度和规模,按照最高等级的抗DDoS要求制定保护措施保证业务连续性,而不仅仅满足常规的安全技术防护手段构建。

5 结束语

综上所述,本文结合当前最新的风险评估标准模型和行业最佳实践,提出了基于关键业务属性进行风险评估的方法论,以及基于矩阵风险分析指数的评估具体实施方法,并给出了基于风险构建CII安全防护措施的思路,为指导关键信息基础设施安全评估工作提供了重要的参考。

参考文献

[1] 唐旺,宁华, 陈星, 等. 关键信息基础设施概念研究[J]. 信息技术与标准化, 2016 (04) : 26 - 29.

[2] 中华人民共和国国家安全法[Z]. 2016.

[3] GB/T 20984 信息安全技术 信息安全风险评估规范[S].

[4] GB/T 31509—2015 信息安全技术 信息安全风险评估实施指南[S].

[5] GB 17859-1999,计算机信息系统安全保护等级划分准则[S].

[6] 信息安全技术 关键信息基础设施安全检查评估指南(标准报批稿)[S].

[7] 张新跃.域名安全保障体系研究与设计[J].中国信息安全,2016(11).

[8] NIST网络安全框架(1.0版)[S].2014年2月28日.

[9] 张新跃,刘志勇,等.基于电信运营商的安全应急响应体系研究[J].信息网络安全,2011(8).

[10] 冯燕春.加强国家关键信息基础设施安全保障[J].中国信息安全,2016(11).

[11] 张彦超, 丰诗朵, 赵爽.关键信基础设施安全保护研究[J].现代电信科技,2015(5):7-10.

作者简介:

张新跃(1978-),男,汉族,云南楚雄人,北京邮电大学,博士,中国互联网络信息中心,高级工程师;主要研究方向和关注领域:网络安全、关键信息基础设施安全。

冯燕春(1960-),女,汉族,北京人,国家信息技术安全研究中心,高级工程师;主要研究方向和关注领域:自主可控信息安全技术、关键信息基础设施安全。

李若愚(1983-),男,汉族,北京人,中国互联网络信息中心,工程师;主要研究方向和关注领域:网络安全、关键信息基础设施安全。

张新跃 冯燕春 李若愚

关注读览天下微信,

100万篇深度好文,

等你来看……

关注读览天下微信,

100万篇深度好文,

等你来看……